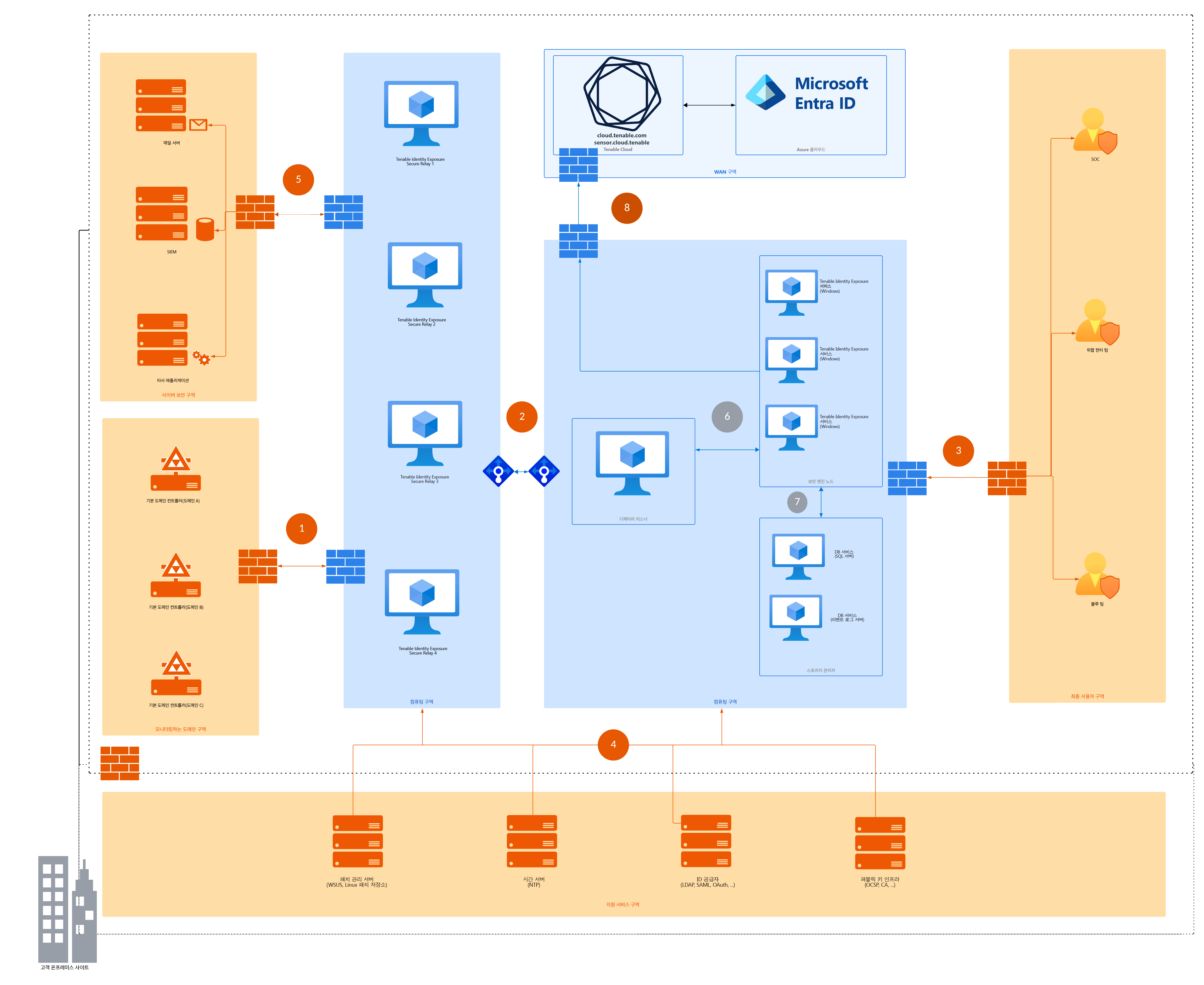

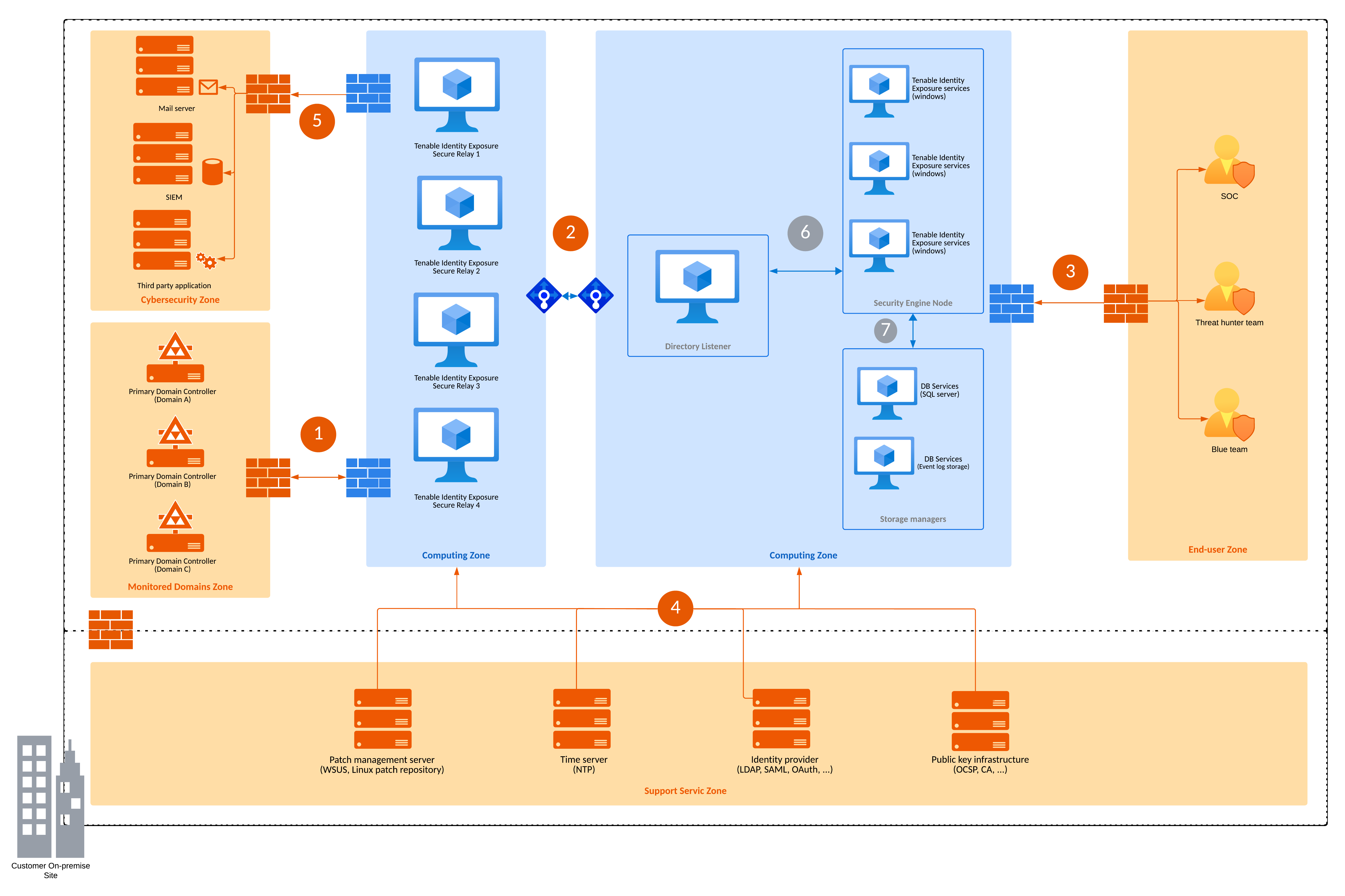

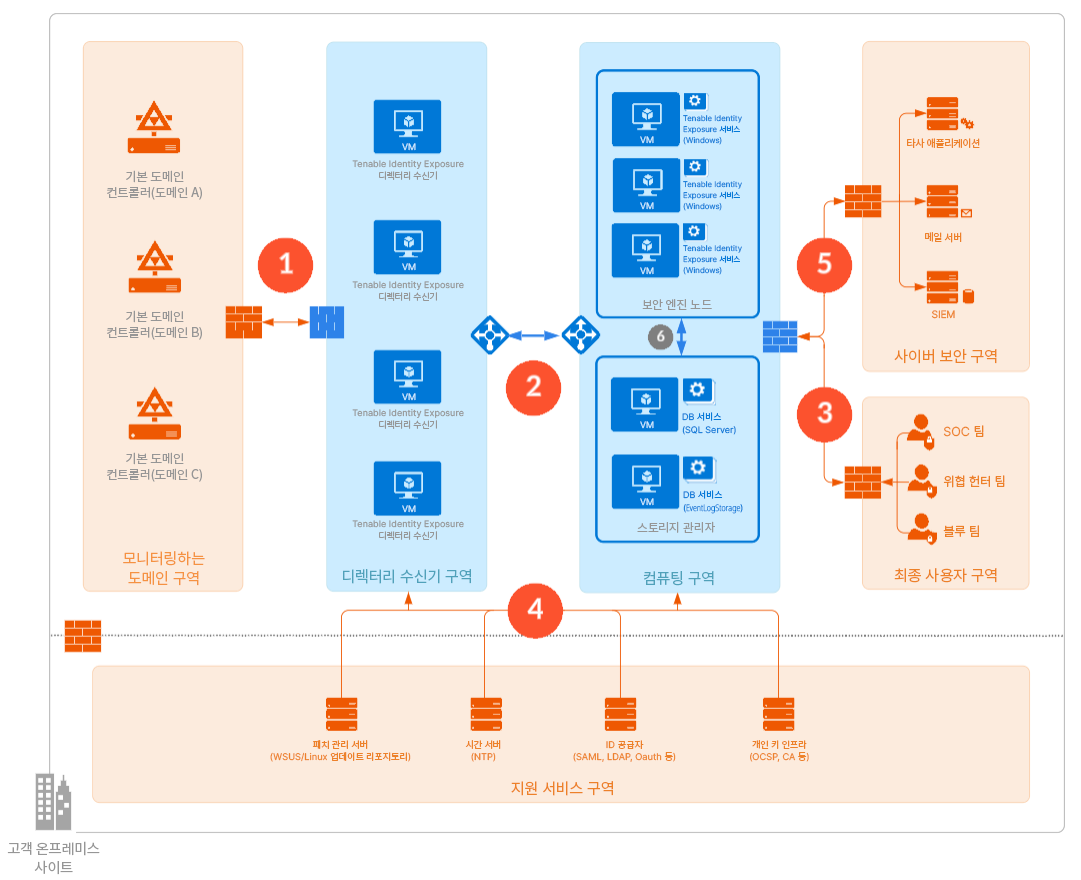

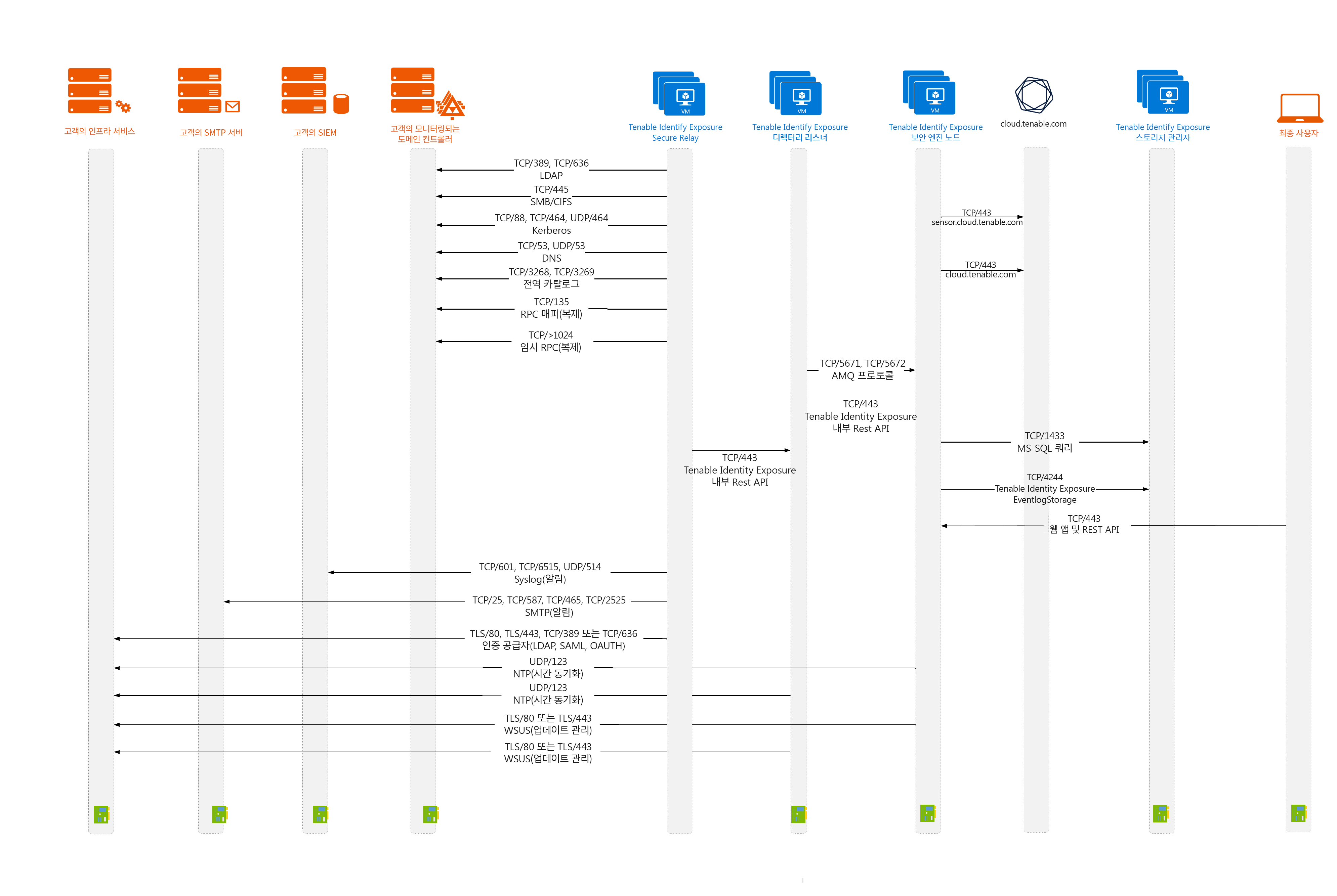

네트워크 흐름 행렬

보안 모니터링을 수행하려면 Tenable Identity Exposure에서 각 도메인의 기본 도메인 컨트롤러 에뮬레이터(PDCe)와 통신해야 합니다. 각 PDCe의 네트워크 포트와 전송 프로토콜을 열어야 효율적인 모니터링이 보장됩니다.

이러한 네트워크 흐름 외에 다음과 같은 기타 네트워크 흐름도 고려해야 합니다.

-

최종 사용자 서비스에 대한 액세스.

-

Tenable Identity Exposure 서비스 사이의 네트워크 흐름.

-

Tenable Identity Exposure에서 사용하는 지원 서비스에서 비롯되는 네트워크 흐름(예: 업데이트 관리 인프라 및 네트워크 시간 프로토콜 등).

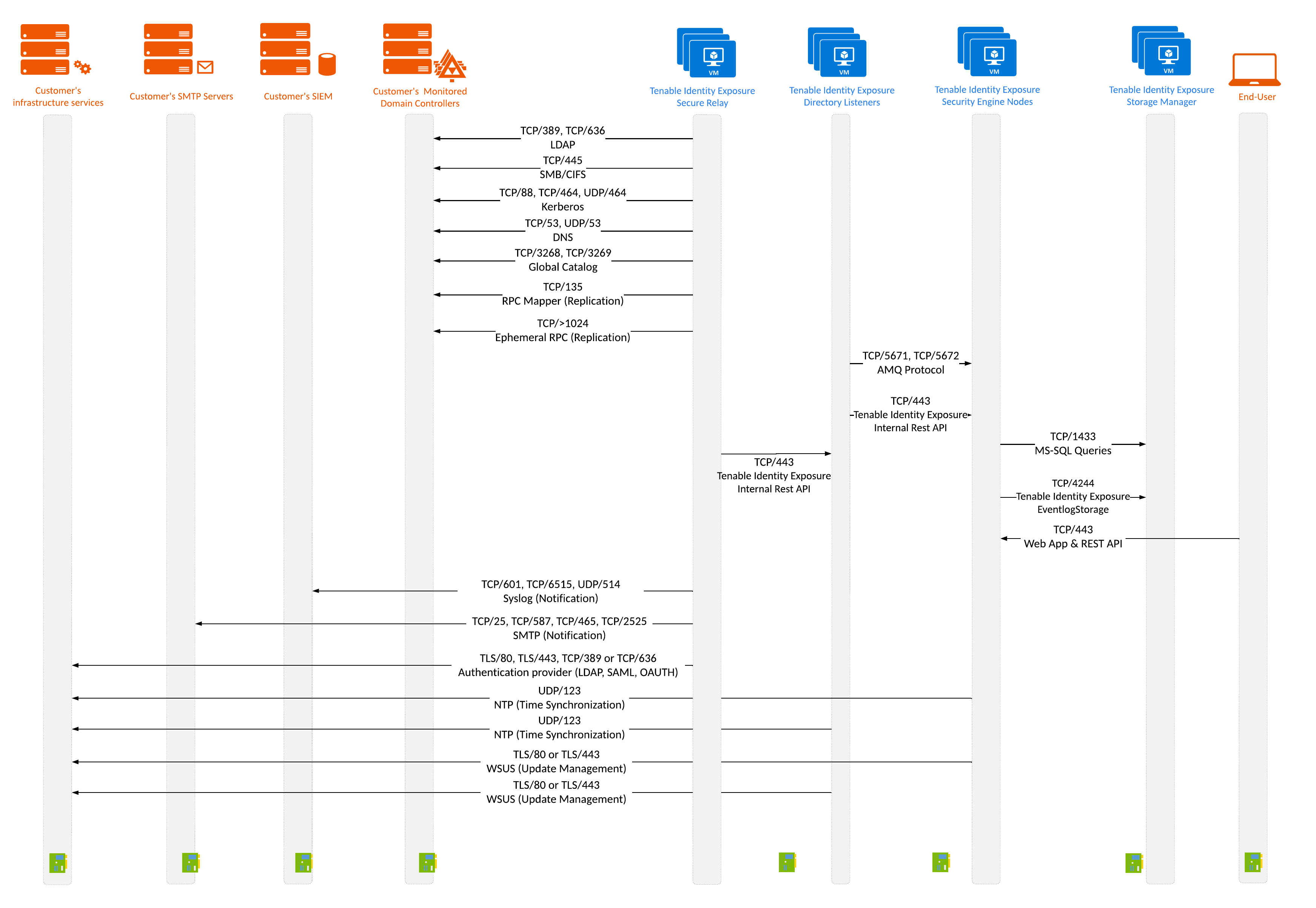

다음 네트워크 행렬 다이어그램을 보면 관련된 다양한 서비스에 관해 더 자세히 알 수 있습니다.

이 다이어그램에 따라, 다음 테이블에서는 Tenable Identity Exposure에서 사용하는 각각의 필수 프로토콜과 포트를 설명했습니다.

|

네트워크 흐름 |

시작 | 종료 |

Tenable Identity Exposure의 사용 |

트래픽 유형 |

프로토콜 및 포트 |

|---|---|---|---|---|---|

| 1. | Tenable Identity Exposure의 Secure Relay | 도메인 컨트롤러 |

디렉터리, 복제, 사용자 및 컴퓨터 인증, 그룹 정책, 트러스트 |

LDAP/LDAPS |

TCP/389 및 TCP/636 ICMP/echo-request ICMP/echo-response |

|

복제, 사용자 및 컴퓨터 인증, 그룹 정책, 트러스트 |

SMB, CIFS, SMB2, DFSN, LSARPC, NbtSS, NetLogonR, SamR, SrvSvc |

TCP/445 |

|||

|

사용자 및 컴퓨터 인증, 포리스트 수준 트러스트 |

Kerberos |

TCP/88, TCP/464 및 UDP/464 |

|||

|

사용자 및 컴퓨터 인증, 이름 확인, 트러스트 |

DNS |

UDP/53 및 TCP/53 |

|||

|

복제, 사용자 및 컴퓨터 인증, 그룹 정책, 트러스트 |

RPC, DCOM, EPM, DRSUAPI, NetLogonR, SamR, FRS |

TCP Dynamic(49152–65535) 참고: Windows Vista 및 Windows Server 2008 버전부터 기본 동적 포트 범위는 49152~65535입니다. 이전 버전에서는 1025~5000 포트를 사용했지만 변경되었습니다.

|

|||

|

디렉터리, 복제, 사용자 및 컴퓨터 인증, 그룹 정책, 트러스트 |

전역 카탈로그 |

TCP/3268 및 TCP/3269 |

|||

|

복제 |

RPC 엔드포인트 매퍼 |

TCP/135 |

|||

| 2. | Tenable Identity Exposure의 Secure Relay | Tenable Identity Exposure의 디렉터리 수신기 |

Tenable Identity Exposure의 내부 API 흐름

|

HTTPS |

TCP/443 |

| 자동 업데이트 | HTTP | TCP/5049 | |||

|

3. |

최종 사용자 | Tenable Identity Exposure의 보안 엔진 노드 |

Tenable Identity Exposure의 최종 사용자 서비스(웹 포털, REST API 등)

|

HTTPS |

TCP/443 |

| 4. | Tenable Identity Exposure | 지원 서비스 |

시간 동기화 |

NTP |

UDP/123 |

|

업데이트 인프라 (예: WSUS 또는 SCCM) |

HTTP/HTTPS |

TCP/80 또는 TCP/443 |

|||

|

PKI 인프라 |

HTTP/HTTPS |

TCP/80 또는 TCP/443 |

|||

|

ID 공급자 SAML 서버 |

HTTPS |

TCP/443 |

|||

|

ID 공급자 LDAP |

LDAP/LDAPS |

TCP/389 및 TCP/636 |

|||

|

ID 공급자 OAuth |

HTTPS |

TCP/443 |

Active Directory 프로토콜 외에 특정 Tenable Identity Exposure 구성의 경우 추가 흐름도 필요합니다. Tenable Identity Exposure와 대상 서비스 간에 이러한 프로토콜과 포트를 개방해야 합니다.

|

네트워크 흐름 |

시작 | 종료 |

Tenable Identity Exposure의 사용(선택 사항) |

트래픽 유형 |

프로토콜 및 포트 |

|---|---|---|---|---|---|

| 5. | Tenable Identity Exposure의 Secure Relay | 사이버 보안 서비스 |

이메일 알림 |

SMTP |

TCP/25, TCP/587, TCP/465, TCP/2525, TCP/25025 |

|

Syslog 알림 |

Syslog |

TCP/601, TCP/6515, UDP/514 (이벤트 로그 서버의 구성에 따라 다름) |

|||

| Tenable REST API | HTTP/TLS | TCP/443 | |||

| 도메인 컨트롤러 | 권한이 있는 분석 | RPC 동적 포트 | TCP/49152-65535, UDP/49152-65535 |

보안 엔진 노드와 스토리지 관리자를 서로 다른 서브넷 두 개로 분할하는 경우, Tenable Identity Exposure에 다음과 같은 포트에 대한 액세스 권한이 필요합니다.

|

네트워크 흐름 |

시작 | 종료 |

Tenable Identity Exposure의 사용 |

트래픽 유형 |

프로토콜 및 포트 |

|---|---|---|---|---|---|

| 6. | Tenable Identity Exposure의 보안 엔진 노드 | Tenable Identity Exposure의 스토리지 관리자 |

MS SQL Server 데이터베이스 액세스 |

MS SQL 쿼리 |

TCP/1433 |

| EventLogStorage 데이터베이스 액세스 | EventLogStorage 쿼리 | TCP/4244 | |||

| 6. | Tenable Identity Exposure의 디렉터리 수신기 | Tenable Identity Exposure의 보안 엔진 노드 |

Tenable Identity Exposure의 통신 버스 |

AMQP(Advanced Message Queuing Protocol) | TCP/5671 및 TCP/5672 |

| Tenable Identity Exposure의 내부 API 흐름 | HTTP/HTTPS | TCP/80 또는 TCP/443 | |||

| 7. | Tenable Identity Exposure의 보안 엔진 노드 | Tenable Identity Exposure의 스토리지 관리자 |

MS SQL Server 데이터베이스 액세스 |

MS SQL 쿼리 |

TCP/1433 |

| EventLogStorage 데이터베이스 액세스 | EventLogStorage 쿼리 | TCP/4244 | |||

| 8. | Tenable Identity Exposure의 보안 엔진 노드 |

Tenable Cloud

|

Tenable Identity Exposure 클라우드 서비스 | HTTPS | TCP/443 |

지원 서비스

지원 서비스는 공급업체나 구성에 따라 편차가 클 때가 많습니다. 예를 들어 WSUS 서비스는 기본적으로 6.2 이상 버전의 경우 포트 TCP/8530에서 수신하지만, 다른 버전에서는 TCP/80에서 수신합니다. 이 포트는 다른 어떤 포트로도 다시 구성할 수 있습니다.

네트워크 주소 변환(NAT) 지원

Tenable Identity Exposure에서는 최종 사용자로부터의 네트워크 연결을 제외한 모든 네트워크 연결을 시작합니다. 네트워크 주소 변환(NAT)을 사용하면 네트워크 상호 연결을 통해 Tenable Identity Exposure에 연결할 수 있습니다.